Só nos últimos dois meses, fomos surpreendidos com notícias de aplicativos falsos que se passam por programas conhecidos e chegam a gerar milhares de downloads antes de serem descobertos.

No início de novembro, um aplicativo que se passava pelo WhatsApp na Google Play foi baixado por mais de um milhão de usuários. A falsificação trazia como nome de desenvolvedor WhatsApp Inc., idêntico ao app original, devido a um truque feito pelos cibercriminosos utilizando Unicode para inserir o nome de desenvolvedor. Você pode ler mais sobre esse caso aqui.

Na segunda-feira da semana passada (11), foi a vez do aplicativo MyEtherWallet, uma carteira de criptomoedas bem reconhecida no mercado, ser copiado e enganar vários usuários da App Store. O aplicativo falso, que nem mesmo era gratuito e exigia que as vítimas do golpe desembolsassem US$ 5 dólares para ser enganadas, chegou a figurar entre os mais baixados da plataforma, antes de ser descoberto e deletado. Você pode ler sobre o caso aqui.

Ontem (18), publicamos sobre uma versão pirata do jogo do momento, Cuphead, que é um game disponível apenas para PC e Xbox One. Isso mesmo, não é um jogo mobile. Entretanto, foi disponibilizado na App Store uma suposta versão mobile para iPhones e iPads. A ilusão custou US$ 5 dólares às vítimas do golpe. O app fake chegou ao topo da lista do iTunes como mas baixado, e só aí a Apple se tocou do problema e deletou a versão de sua plataforma. Leia mais sobre o caso aqui.

Mas tudo isso é brincadeira de criança se comparado ao Trojan.AndroidOS.Loapi, recentemente descoberto, que tem como alvo qualquer dispositivo Android que faça downloads de aplicativos utilizando a Google Store. A complexa arquitetura modular do vírus faz com que ele seja capaz de efetuar diversos estragos: minar criptomoedas, encher seu dispositivo de propagandas não solicitadas e inoportunas que geram ganhos financeiros a sabe-se lá quem, enviar cópias de seu conteúdo através das interações que você faz através do seu aparelho, acessar suas SMS e contratar serviços pagos que você não concordou em adquirir, tudo de uma vez. Embora não tenham sido encontradas ações do trojan para espionagem, a arquitetura modular permite que esse cibercrime seja explorado num futuro próximo.

Ironicamente, os aplicativos que podem ser baixados que trazem o Loapi como presença não solicitada são soluções antivírus. Não tão surpreendente assim, também é possível adquirir esse cavalo de tróia baixando conteúdo pornográfico, como mostrado na imagem abaixo:

Após a instalação do aplicativo ser concluída, o Trojan consegue operar as configurações como administrador do dispositivo, acessando, assim, outros aplicativos que você possa ter instalados que eram, até então, inofensivos. Se houver qualquer tentativa por parte do usuário de tentar revogar essas permissões de administrador do vírus, ele bloqueia a tela e fecha as janelas de opções de configuração. Ele também não permite que antivírus eficientes sejam instalados na tentativa de se livrar do encosto digital, que mostra uma tela sinalizando que o aplicativo é inseguro e obrigando o usuário a concordar em excluir o antivírus.

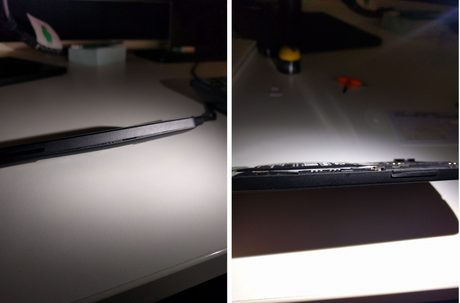

Mais do que isso, testes realizados pela Kaspersky Lab, que instalou a praga propositalmente em um gadget Android para observar seu comportamento, constatou que a atividade constante do Loapi deteriorou a bateria a ponto de ela inchar e deformar a carcaça do aparelho.

Ainda não há formas de se livrar do inconveniente sem a necessidade de formatação completa do aparelho infectado. A Google Play Store já foi avisada sobre a ocorrência e está trabalhando em meios de minimizar os danos o quanto antes.

Nenhum comentário:

Postar um comentário