Dicas de segurança na internet

Introdução

Quando você sai de casa, provavelmente toma cuidados para se proteger de assaltos e outros perigos existentes nas ruas. Na internet, é igualmente importante colocar em prática alguns procedimentos de segurança, pois fraudes, espionagem e roubo de arquivos ou senhas são apenas alguns dos problemas que as pessoas podem enfrentar nesse meio.

É para ajudá-lo a lidar com os perigos on-line que o InfoWester apresenta a seguir algumas dicas de segurança. Todas são simples, portanto, você não terá dificuldades para colocá-las em prática no seu dia a dia.

1. Saia clicando em "Logout", "Sair" ou equivalente

Ao acessar seu e-mail, sua conta em uma loja on-lne, seu perfil no Facebook, seu internet banking ou qualquer outro serviço que exige nome de usuário e senha, clique no botão/link de nome Logout, Logoff, Sair, Desconectar ou equivalente para sair do site. Pode parecer óbvio, mas muita gente realiza este procedimento simplesmente fechando a janela do navegador ou entrando em outro endereço a partir dali.

Agir assim não é recomendado porque o site não recebeu a instrução de encerrar seu acesso naquele momento, de forma que outra pessoa poderá reabrir a página em questão logo em seguida e acessar as suas informações. Essa dica é válida principalmente em computadores públicos — da faculdade, por exemplo.

2. Crie senhas difíceis de serem descobertas

Não utilize senhas fáceis de serem descobertas, como nome de parentes, data de aniversário, placa do carro, etc. Dê preferência a sequências que misturam letras, números e até mesmo símbolos especiais. Além disso, não use como senha uma combinação que tenha menos que seis caracteres. Também é importante não guardar suas senhas em arquivos do Word ou de qualquer outro aplicativo. Se necessitar anotar uma senha em papel (em casos extremos), destrua-o assim que decorar a sequência. Além disso, evite usar a mesma senha em vários serviços.

Além de criar senhas difíceis de serem descobertas, é essencial mudá-las periodicamente, a cada três meses, pelo menos. Isso porque, se alguém conseguir descobrir a senha do seu e-mail, por exemplo, poderá acessar as suas mensagens sem que você saiba, apenas para espioná-lo. Ao alterar sua senha, o tal espião não vai mais conseguir acessar as suas informações.

Veja mais orientações sobre senhas aqui.

3. Use navegadores atuais e renomados

Usar navegadores de internet atuais garante não só que você consiga utilizar tecnologias novas para a internet, como o HTML5, mas também conte com recursos de segurança capazes de combater perigos mais recentes, como sites falsos que se passam por páginas de banco. Além disso, navegadores atualizados geralmente contam com correções contra falhas de segurança exploradas em versões anteriores. Por isso, sempre utilize a última versão disponível do seu navegador.

Felizmente, os principais navegadores da atualidade contam com atualizações automáticas ou com alertas que avisam da disponibilização de uma nova versão. Mas, se você não tiver certeza de estar utilizando a versão mais recente, pode procurar nos menus do navegador uma opção de nome "Sobre" (ou equivalente) que normalmente fornece este tipo de informação.

4. Atualize seu antivírus e seu sistema operacional

Você certamente sabe que é importante instalar softwares de segurança em seu computador, como um antivírus. Mas, além de instalá-lo, é necessário se certificar de que o programa é atualizado constantemente, do contrário, o antivírus não "saberá" da existência de malwares novos. Praticamente todos os antivírus atuais têm atualizações automáticas definidas por padrão, mas é sempre bom verificar.

Também é importantíssimo instalar as atualizações do seu sistema operacional, inclusive em seus dispositivos móveis (tablets e smartphones). Para que você não tenha que se preocupar com isso constantemente, verifique se o seu sistema operacional possui a funcionalidade de atualização automática ativada (a maioria tem este recurso, como as versões mais recentes do Windows ou do Ubuntu Linux).

5. Muito cuidado com downloads

Se você usa programas de compartilhamento ou costuma obter arquivos de sites especializados em downloads, fique atento ao que baixar. Ao término do download, verifique se o arquivo possui alguma característica estranha, por exemplo, mais de uma extensão (como cazuza.mp3.exe), tamanho muito pequeno para o tipo do arquivo ou informações de descrição suspeitas, pois muitas pragas digitais se passam por músicas, vídeos, fotos, aplicativos e outros para enganar o usuário. Além disso, sempre examine o arquivo baixado com um antivírus.

Também tome cuidado com sites que pedem para você instalar programas para continuar a navegar ou para usufruir de algum serviço. Ainda, desconfie de ofertas de softwares "milagrosos", capazes de dobrar a velocidade de seu computador ou de melhorar a sua performance, por exemplo.

Ao obter softwares que, a princípio, são legítimos, você também deve tomar cuidado com a sua instalação: durante esse processo, o aplicativo pode deixar de maneira pré-marcada a ativação conjunta de outros programas, como barras para navegadores ou supostos aplicativos de segurança. Assim, acompanhe todas as etapas de instalação e rejeite qualquer oferta do tipo.

Programas ativados durante a instalação de um software

6. Evite o uso de softwares piratas

Jogos, aplicativos de escritório, sistemas operacionais e editores de imagens estão entre os softwares mais pirateados. Seu uso pode parecer vantajoso por causa do baixo custo, mas entre outros problemas, programas nessa condição representam perigo porque podem ser distribuídos com malwares e, muitas vezes, não contam com as atualizações de segurança que o desenvolvedor disponibiliza para as cópias originais.

7. Cuidado com links em mensagens instantâneas e redes sociais

Alguns malwares podem, mesmo que temporariamente, aproveitar que o usuário está utilizando serviços de mensagens instantâneas como WhatsApp, Telegram e Skype para emitir mensagens automáticas com links para vírus ou sites maliciosos durante uma conversa. Em situações desse tipo, é comum que a parte que recebeu a mensagem pense que a outra pessoa realmente a enviou e, assim, acaba clicando no link com a maior boa vontade.

Por conta disso, se receber um link que não estava esperando durante uma conversa, pergunte ao contato se, de fato, ele o enviou. Se a pessoa negar, não clique no link e avise-o de que seu computador ou smartphone pode estar com um malware.

Tenha atenção também em redes sociais, como Facebook e Twitter, pois um contato pode, por exemplo, recomendar um link sem perceber que o seu conteúdo é perigoso ou um aplicativo duvidoso pode fazer uma postagem sem que a pessoa tenha percebido.

8. E-mails falsos ainda são muito comuns

Recebeu um e-mail dizendo que você tem uma dívida com uma empresa de telefonia ou afirmando que um de seus documentos está ilegal? Ou, ainda, a mensagem te oferece prêmios ou fotos que comprovam uma traição? Há ali uma intimação para uma audiência judicial? O e-mail pede para você atualizar seus dados bancários? É muito provável (muito provável mesmo) que se trate de um scam, ou seja, de um e-mail falso, portanto, ignore.

E-mail falso em nome de banco

Se a mensagem contiver textos com erros ortográficos e gramaticais, fizer ofertas tentadoras ou informar um link diferente do indicado (para verificar o link verdadeiro, basta passar o cursor do mouse por cima dele, mas sem clicar), desconfie imediatamente. Na dúvida, entre em contato com a empresa ou entidade cujo nome foi envolvido no e-mail.

9. Evite acessar sites duvidosos

Muitos sites contêm em suas páginas scripts capazes de explorar falhas do navegador de internet. Outros não possuem scripts, mas tentam convencer o usuário a clicar em um link perigoso, a fazer cadastro em um serviço suspeito e assim por diante. É relativamente fácil identificar esses sites:

- Sua temática é muito apelativa, explorando conteúdo erótico, hacker ou de jogos de aposta, por exemplo;

- O site abre automaticamente várias páginas ou janelas com banners;

- Seu endereço (URL), não raramente, é complexo ou diferente do nome do site;

- O site exibe anúncios que oferecem prêmios, vantagens ou produtos gratuitos;

- Exigem download de um programa ou cadastro para finalizar determina ação.

Ao se deparar com sites com essas ou outras características suspeitas, não continue a navegação.

10. Atenção aos anexos de e-mails

Esta é uma das instruções mais antigas, mesmo assim, o e-mail ainda é uma das principais formas de disseminação de malwares. Tome cuidado ao receber mensagens que te pedem para abrir o arquivo anexado (alegando se tratar de uma foto comprometedora, por exemplo), mesmo se o e-mail tiver vindo de alguém que você conhece. Para aumentar a segurança, você pode checar o arquivo com um antivírus, mesmo quando estiver esperando recebê-lo.

11. Cuidado ao fazer compras na internet ou usar sites de bancos

Fazer compras pela internet é sinônimo de comodidade, mas somente o faça em sites de comércio eletrônico com boa reputação. Caso esteja interessado em um produto vendido em um site desconhecido, faça uma pesquisa para descobrir se existe reclamações contra a empresa. Um bom serviço para isso é o site Reclame Aqui. Veja mais dicas sobre compras on-line aqui.

Ao acessar sua conta bancária pela internet, também tenha cuidado. Evite fazê-lo em computadores públicos ou redes Wi-Fi públicas, verifique sempre se o endereço do site pertence mesmo ao serviço bancário e siga todas as normas de segurança recomendadas pelo banco. Há mais orientações nestas dicas para uso de internet banking.

12. Não responda a ameaças, provocações ou intimidações

Se você receber ameaças, provocações, intimidações ou qualquer coisa parecida pela internet, evite responder. Além de evitar mais aborrecimentos, essa prática impede que o autor obtenha informações importantes que você pode acabar revelando por causa do calor do momento. Se perceber que a ameaça é séria ou se você se sentir ofendido, mantenha uma cópia de tudo e procure orientação das autoridades legais.

13. Não revele informações importantes sobre você

Em redes sociais (Facebook, Twitter, Instagram, entre outras) ou em qualquer serviço onde um desconhecido pode acessar as suas informações, evite dar detalhes da escola ou da faculdade que você estuda, do lugar em que você trabalha e principalmente de onde você mora. Evite também disponibilizar dados ou fotos que forneçam detalhes relevante sobre você, por exemplo, imagens em que aparecem a fachada da sua casa ou a placa do seu carro.

Nunca divulgue seu número de telefone abertamente por esses meios, tampouco informe o local em que você estará nas próximas horas ou um lugar que você frequenta regularmente. Caso esses dados sejam direcionados aos seus amigos, avise-os de maneira particular, pois toda e qualquer informação relevante sobre você pode ser usada indevidamente por pessoas mal-intencionadas, inclusive para te localizar.

Saiba mais sobre privacidade na internet aqui.

14. Cuidado ao fazer cadastros on-line

Muitos sites exigem que você faça cadastro para usufruir de seus serviços, mas isso pode ser uma "cilada". Ora, se um site pede o número do seu cartão de crédito sem que você tenha intenção de comprar alguma, as chances de se tratar de uma "roubada" são grandes. Além disso, suas informações podem ser entregues a empresas que vendem assinaturas de revistas ou produtos por telefone, por exemplo. Ainda, seu e-mail pode ser inserido em listas de SPAM.

Por isso, antes de se cadastrar em sites, faça uma pesquisa na internet para verificar se aquele endereço tem registro de alguma atividade ilegal. Avalie também se você tem mesmo necessidade de usar os serviços oferecidos ali.

15. Use verificação em duas etapas

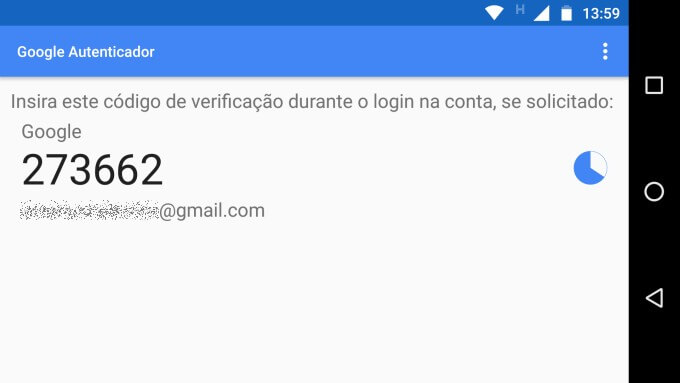

Várias empresas, como Google, Apple e Microsoft, oferecem em seus serviços a opção de verificação em duas etapas (two-factor authentication). Com ela, você deve informar um código após efetuar login, do contrário, não terá acesso ao serviço, mesmo que digite a senha corretamente.

Na maioria das empresas, o código é enviado por SMS. Assim, só você tem acesso a ele. Mas o código também pode ser emitido por dispositivos do tipo “token” (como aqueles usados por bancos) ou por aplicativos (como o Google Autenticador).

Google Autenticador

A vantagem da autenticação em duas etapas é que, caso a sua senha seja descoberta por terceiros, essa pessoa não conseguirá acessar a sua conta porque ela não tem o código de verificação. Verifique se os serviços que você usa oferecem esse recurso.

16. Redes Wi-Fi públicas podem ser perigosas

Tome muito cuidado ao acessar redes Wi-Fi públicas, especialmente aquelas que não exigem senha. Algumas podem ser "iscas" para capturar dados dos dispositivos conectados a ela. Outras podem direcionar para sites falsos. Por isso, dê preferência a redes de empresas conhecidas.

Finalizando

Se proteger no "mundo virtual" pode até ser um pouco trabalhoso, mas é importante ter uma postura defensiva para evitar ou, ao menos, minimizar transtornos. A maioria das "ciladas" on-line pode ser evitada se você se mantiver atento e disposto a praticar os devidos cuidados em seu cotidiano.

Também é importante ficar atento a quem está próximo de você, por isso, não só pratique os cuidados de segurança na internet, como também oriente parentes e amigos.

Caso queira ir mais a fundo no assunto, o InfoWester disponibiliza outras matérias sobre segurança:

- Como evitar fraudes com contas bancárias e cartões de crédito pela internet;

- Como criar senhas seguras;

- Vírus de computador e outros malwares: o que são e como agem;

- Hoax: os perigos dos boatos na internet;

- O que é Phishing Scam e como evitá-lo?;

- Dicas para compras na internet;

- Como manter a sua privacidade na internet.

Segurança da Informação

A segurança da informação diz respeito à proteção de determinados dados, com a intenção de preservar seus respectivos valores para uma organização (empresa) ou um indivíduo.

Podemos entender como informação todo o conteúdo ou dado valioso para um indivíduo/organização, que consiste em qualquer conteúdo com capacidade de armazenamento ou transferência, que serve a determinado propósito e que é de utilidade do ser humano.

Atualmente, a informação digital é um dos principais produtos de nossa era e necessita ser convenientemente protegida. A segurança de determinadas informações podem ser afetadas por vários fatores, como os comportamentais e do usuário, pelo ambiente/infraestrutura em que ela se encontra e por pessoas que têm o objetivo de roubar, destruir ou modificar essas informações.

Confidencialidade, disponibilidade e integridade são algumas das características básicas da segurança da informação, e podem ser consideradas até mesmo atributos.

- Confidencialidade – Diz respeito à inacessibilidade da informação, que não pode ser divulgada para um usuário, entidade ou processo não autorizado;

- Integridade – A informação não deve ser alterada ou excluída sem autorização;

- Disponibilidade – Acesso aos serviços do sistema/máquina para usuários ou entidades autorizadas.

Toda vulnerabilidade de um sistema ou computador pode representar possibilidades de ponto de ataque de terceiros.

Esse tipo de segurança não é somente para sistemas computacionais, como imaginamos. Além de também envolver informações eletrônicas e sistemas de armazenamento, esse tipo de segurança também se aplica a vários outros aspectos e formas de proteger, monitorar e cuidar de dados.

Políticas de Segurança

A política de segurança diz respeito às regras que devem ser elaboradas e seguidas pelos utilizadores dos recursos de informação de uma empresa.

A formação de um conjunto de boas práticas de mercado, com o objetivo de desenvolvimento de uma política/cultura de segurança é essencial para qualquer tipo de empresa que necessite desse trabalho, já que a informação é um dos ativos mais valiosos de uma organização.

As decisões relacionadas à segurança que o administrador da organização toma, determinam quão segura a rede de sua corporação é, quantas funções ela irá disponibilizar e como será a sua utilização. Por isso, é preciso determinar metas de segurança. Em qualquer política de segurança, existem duas diretrizes: a proibitiva, que quer dizer que tudo que não é permitido é proibido, e a permissiva, onde tudo que não é proibido é permitido.

Para a montagem de uma política de segurança, devemos levar em consideração alguns fatores, como os riscos e benefícios associados à falta de segurança e os custos de implementação dos mecanismos.

Por que se preocupar com a segurança da informação?

Computadores são fontes de inúmeras tarefas, como armazenamento de dados, comunicação (emails, chats e etc), transações financeiras (pagamento de contas, compras e etc), que podem ter cunho pessoal ou comercial (uso de organizações).

Alguns fatos podem acontecer por falta de uma segurança adequada, como o furto de senhas e números de cartões de crédito, dados pessoais ou comerciais podem ser alterados, a conta de acesso à internet ou sistema operacional utilizados por pessoas não autorizadas e, por último, o computador pode até deixar de funcionar, por comprometimento e corrompimento de arquivos essenciais.

Existem diversas razões para que um terceiro queira invadir um sistema ou máquina, como:

- Utilização para fim de práticas ilegais;

- Utilização do computador de outros para promover ataques;

- Destruição de informações;

- Disseminação de spams;

- Furto de números de cartões de crédito e senhas de banco;

- Furto de informações salvas nas máquinas.

Políticas de Senhas

A senha é a forma mais convencional de identificação e acesso do usuário. Se um terceiro tem acesso a sua senha, ele poderá utilizá-la ilegalmente ou para se passar por você.

Em determinadas corporações, pode existir a chamada 'política de senhas', que tem como regras as seguintes observações:

- Adotar um padrão de prazo de validade das senhas (30, 60 dias, por exemplo), que obriga o usuário a renovar as suas senhas nesse período;

- Proibir a repetição de caracteres. Por exemplo, se a senha era '123hut', a próxima senha tem que ter caracteres diferentes, ou pelo menos 60%;

- Obrigar a inserção de quantidade de letras e números. Por exemplo, a senha deve ter 4 números e 4 letras;

- Criar uma lista de senhas que não podem ser utilizadas.

O que não usar na elaboração de uma senha:

Nomes, sobrenomes, números de documentos, telefones, placas de carro e datas não devem ser utilizados em senhas, pois são dados que podem ser obtidos com uma certa facilidade e que possivelmente vão ser alvos de tentativa para descobrir a senha do usuário.

Entre as regras de criação de senhas, existe uma regra muito importante que é NÃO utilizar palavras do dicionário como código ('geladeira', por exemplo), pois existem softwares capazes de descobri-las, fazendo combinação e teste de palavras em diversos idiomas.

O que seria uma boa senha?

Para a criação de uma boa senha, existem algumas dicas que podem ser seguidas. Entre elas, estão:

- Uma boa senha deve ter pelo menos 10 caracteres e deve conter letras, números e símbolos misturados;

- Quanto mais 'diversificada' for a senha, melhor. Misturar letras maiúsculas e minúsculas pode ser uma boa alternativa;

- Conseguir memorizar a senha também é importante;

- Utilizar senhas diferentes para cada local de acesso.

Cuidados com a Senha

- Certificar-se de que não está sendo observado enquanto utiliza suas senhas;

- Não fornecer a senha a terceiros;

- Não utilizar a senha em computadores de terceiros (Ex.: lan houses, cybercafés, etc);

- Certificar que o provedor utilizado tem serviços criptografados.

ISO/IEC 17799/2007 - 27002

Entre as principais seções, estão:

1. Avaliação de risco;

2. Política de segurança;

3. Organização da segurança da informação;

4. Gerência de recurso;

5. Segurança dos recursos humanos;

6. Segurança física e ambiental;

7. Gerência das comunicações e das operações;

8. Controle de acesso;

9. Sistemas de informação, aquisição, desenvolvimento e manutenção;

10. Gerência de incidentes da segurança da informação;

11. Gerência da continuidade do negócio;

12. Conformidade.

Ameaças à Segurança do Computador

Vulnerabilidade

Negação de Serviço

Também conhecido como 'DoS - Denial of Service', esse ataque de negação de serviço ocorre quando o 'atacante' usa apenas UM computador para tirar de operação outro computador conectado à internet ou um serviço.

O 'DdoS – Distributed Denial of Service' é um ataque de negação de serviço distribuído, VÁRIOS computadores são utilizados para tirar de operação um ou mais serviços e computadores.

Phishing

É um termo utilizado para definir a fraude que acontece através do envio de mensagens não solicitadas. A comunicação que o usuário recebe parece ter sido enviada por uma empresa/organização conhecida, como bancos, órgãos públicos, etc; os quais levam o usuário ao acesso de páginas falsas, que são utilizadas para furtar os dados pessoais e financeiros de quem o acessa.

Malware

Também conhecido como 'código malicioso', o malware é o termo usado para denominar os tipos de programas usados para praticar ações maliciosasameacas em uma máquina.

Vírus

Os vírus são um dos maiores problemas dos usuários. Eles são frutos da criação de pequenos programas com objetivo de causar danos à máquina infectada. Eles podem apagar dados, capturar informações e alterar o funcionamento normal do computador.

Os sistemas operacionais Windows, que são os mais utilizados no mundo todo, e seus usuários, são o principal foco de ataque desses vírus, que muitas vezes podem agir sem provocar nenhuma percepção do usuário e até mesmo ser executados em datas específicas.

A melhor forma de descobrir se seu computador está infectado é fazendo uma varredura pelo antivírus, que deve estar previamente atualizado.

Tipos de Vírus

Vírus de Macro

São vírus feitos na linguagem dos macros e funcionam dentro dos programas em que estão interligados. Ou seja, ao abrir um arquivo de Power Point (.ppt) infectado com esse tipo de vírus, por exemplo, o vírus é automaticamente ativado e grava arquivos que substituem partes dos comandos normais do programa.

Vírus de Boot

É o tipo de vírus mais comum. Para infectar uma máquina com ele, basta colocar um pen drive infectado no drive.

Vírus de Arquivo

São os vírus que ficam 'guardados' em arquivos executáveis, que geralmente são de extensão EXE ou COM. Esse tipo de vírus altera o arquivo original e o leva até a memória RAM antes do arquivo original e correto. A partir do momento que ele chega à memória, acaba contaminando todos os outros arquivos executáveis.

Vírus de Programa

Assim como os vírus de arquivos, infectam arquivos executáveis e podem impedir o usuário até de ligar a máquina.

Cavalo de Troia

É um tipo de vírus que permite total acesso remoto à máquina após a infecção. Pode também ter outras funções como roubar dados do usuário e executar instruções de scripts. Entre essas instruções, podem surgir ordens de deletação de arquivos, destruição de aplicativos, etc. A partir do momento em que um cavado de tróia permite o acesso à uma máquina, ele passa a utilizar portas TCP e acaba alertando ao seu criador que aquele computador está 'disponível'.

Adware e Spyware

Os adwares, originalmente, tem a função apenas de projetar propagandas através de um browser ou programa instalado no computador. Atualmente, esses tipos de programas têm causado danos, por algumas vezes possuírem instruções para captar informações com dados do usuário e repassar para terceiros, sem qualquer autorização. Essa prática é conhecida como spyware.

Backdoor

É um tipo de falha na segurança, também conhecida como 'porta dos fundos', que pode atuar em um programa ou sistema operacional e permitir a invasão do sistema por um cracker, que terá acesso de controle total da máquina, podendo instalar outros tipos de vírus e programas maliciosos.

Worm

Os worms (vermes) são considerados o tipo de vírus mais inteligentes. A diferença entre eles e os vírus comuns está na propagação, os worms se propagam rapidamente para outros computadores através do 'auto replicamento'.

Keyloggers

São aplicativos que se encontram em outros tipos de vírus, spywares ou softwares, que têm a finalidade de capturar o que é digitado pelo usuário no teclado. Assim, o objetivo principal se torna capturar senhas.

Soluções

Firewall

O objetivo desse dispositivo é permitir somente a transmissão e recepção de dados autorizados e confiáveis. Conectar à internet sem o uso do firewall é considerado inseguro, já que ele auxilia na proteção contra ataques à segurança do computador.

Como o firewall funciona?

Os firewalls podem existir na forma de software e hardware, ou em uma combinação que junta as duas formas. Tudo varia de acordo com o sistema, a aplicação e o desenvolvimento do programa.

Existem dois tipos de conceitos de firewall: o baseado em filtragem de pacotes e o baseado no controle de aplicações.

Filtro de Pacotes

Esse tipo de firewall geralmente é utilizado em pequenas e médias redes. Através de algumas regras estabelecidas, o firewall faz com que endereços de IP e dados possam estabelecer comunicação. Alguns serviços são totalmente liberados e outros são bloqueados, de acordo com o nível de risco para a segurança do computador. A desvantagem desse tipo de proteção é que essas regras e procedimentos podem abaixar o desempenho da rede ou não cumprir totalmente seus objetivos, ou seja, podem não ser eficazes.

Quando está configurado de forma correta, permite apenas que computadores conhecidos troquem informações entre si. Esse dispositivo também pode analisar a conexão e alertar contra alterações suspeitas. Além de se restringir a trabalhar nas camadas TCP/IP, ele decide quais pacotes de dados poderão ser autorizados. Essas escolhas são baseadas no endereço de IP remoto, o IP do destinatário e a porta TCP usada.

Firewall de Aplicação

Esse tipo de firewall é usado em computadores servidores, e também são conhecidos como proxy. O diferencial desse firewall é que ele não permite comunicação direta entre a rede e a internet, pois tudo deve passar pelo firewall, que serve como um intermediário dessas ações.

Esse firewall, mesmo sendo mais complexo, é considerado mais seguro, já que todas as aplicações precisam do proxy. Ele permite um acompanhamento do tráfego entre a rede e a internet, sendo possível também contar com recursos de log e ferramentas de auditorial. Assim, esse tipo de firewall é voltado para redes de médio ou grande porte, já que é exigido mais experiência no assunto.

Porque usar um firewall?

Existem muitas razões para se utilizar um firewall. Entre elas, as principais são:

- Ele ajuda a impedir que a rede ou computador seja invadido;

- É um grande aliado no combate aos vírus;

- Em redes corporativas (empresas ou instituições), ele pode evitar que usuários acessem serviços indevidos e controla/monitora as ações que são feitas na rede.

Firewalls no mercado: Existe uma grande quantidade de firewalls disponíveis no mercado. Para o sistema operacional Windows, o ZoneAlarm é um dos mais conhecidos, disponível em versão gratuita ou paga. O Windows XP já vem com um firewall integrado, não é tão eficaz, mas que, de certa forma, ajuda na proteção do computador. Para o sistema operacional Linux, existe o IPTables, que é eficaz porém complexo.

Cookies

Os cookies são pequenas informações que o browser armazena a respeito dos sites visitados pelo usuário. Eles são usados para:

- Guardar a identificação e senha do usuário quando ele troca de página;

- Em sites de comércio, ele mantém a lista de compras ou os produtos desejados pelo usuário;

- Personaliza sites pessoais, como e-mails, etc.;

- Mantém a lista de páginas visitadas.

Antivírus

Os antivírus são programas com a finalidade de detectar, prevenir e eliminar vírus de um computador. Atualmente, existem muitas variedades desse tipo de produto no mercado. Podemos encontrar versões atuais e eficientes tanto pagas, quanto grátis. A diferença entre os antivírus está em suas funcionalidades e métodos para detectar e eliminar as ameaças ao computador.

Para detectar essas ameaças, os antivírus utilizam alguns métodos específicos, como:

Escaneamento de Vírus

A partir do momento em que um novo vírus é detectado, seu código é desmontado e diferenciado de softwares não maliciosos. Assim, quando encontrá-lo em algum arquivo do computador, o antivírus manda uma mensagem ao usuário, ou deleta o arquivo infectado automaticamente.

Sensoriamento Heurístico

É a análise do código de cada programa executável quando o usuário faz solicitação de escaneamento. Os programas são 'varridos' em busca de modificação de arquivos executáveis. É um método complexo e pode ter erros, já que um arquivo corrompido pode ser gravado em cima do original, ou sobre outro. Por isso, esse método não é considerado confiável.

Busca Algorítmica

É o método que utiliza algoritmos para buscar strings, que são cadeias de texto que podem detectar um vírus na máquina.

Checagem de Integridade

Tem como objetivo criar um banco de dados com o registro dos dígitos de verificação de cada arquivo do risco, para efetuar comparações. Assim, quando o banco de dados for checado, se houver alguma modificação, logo será alertado.

Programas Antivírus

Para o mercado empresarial

- GFi WebMonitor e GFi MailSecuriity;

GFi WebMonitor e GFi MailSecuriity;

- Sybari Software;

- Empresa Sophos;

- Empresa Trend Micro;

- Uniwares Leon Enterprise Anti-Spam Server;

- Vexira da empresa Central.

Para o mercado em geral

- Kaspersky Anti-Virus; - McAfee VirusScan;

- NOD32; - Norton Antivírus;

- Windows Live OneCare;

- eTrust EZ Antivirus;

- BitDefender;

- Command Antivirus;

- F-Prot;

- F-Secure Anti-Virus;

- Pc-cillin Internet Security;

- Pocket Antivirus;

- Rising AntiVirus;

- Virex (Mac OS);

- ZoneAlarm AntiVirus.

Gratuitos

- Avira AntiVir Personal;

- Avast;

- AVG Anti-vírus;

- BitDefender edição Linux e Windows;

- ClamWin; - Comodo;

- BankerFix.

Online

- Kaspersky Online Scan;

- Panda ActivescanOnline;

- Symantec Online Scan;

- HouseCall Online Scanner, da empresa Trend Micro;

- Mcafee Freescan;

- Avast Online Scanner;

- F-Secure Online Scan;

- Etrust Online Scan, Computer Associates;

- Virustotal;

- Fortinet;

- Softwin Bitdefender Online.

Criptografia

A criptografia diz respeito a conceitos e técnicas usadas para codificar uma informação, de tal forma que somente seu real destinatário e o emissor da mensagem possam acessá-la, com o objetivo de evitar que terceiros interceptem e entendam a mensagem.

Atualmente, as técnicas de criptografia mais conhecidas envolvem o conceito das chaves criptográficas, que são um conjunto de bits, baseados em um algarismo capaz de interpretar a informação, ou seja, capaz de codificar e decodificar. Se a chave do receptor não for compatível com a do emissor, a informação então não será extraída.

Existem dois tipos de chave: a chave pública e a chave privada.

A chave pública é usada para codificar as informações, e a chave privada é usada para decodificar. Assim, na pública, todos têm acesso, mas para 'abrir' os dados da informação, que aparentemente são sem sentido, é preciso da chave privada, que só o emissor e receptor originais têm.

Atualmente, a criptografia pode ser considerada um método 100% seguro, ou seja, quem a utiliza para mandar e-mails e proteger seus arquivos, estará protegido contra fraudes e tentativas de invasão.

Os termos 'chave de 64 bits' e 'chave de 128 bits' são usados para expressar o tamanho da chave, assim, quanto mais bits forem utilizados, mais segura será essa criptografia. Um exemplo disso é se um algoritmo usa uma chave de 8 bits, por exemplo, apenas 256 chaves poderão ser utilizadas para decodificar essa informação, porque 2 elevado a 8 é igual a 256. Assim, um terceiro pode tentar gerar 256 tentativas de combinações e decodificar a mensagem, que mesmo sendo uma tarefa difícil, não é impossível. Por isso, quanto maior o número de bits, mais segura será a criptografia.

Existem dois tipos de chaves criptográficas, as chaves simétricas e as chaves assimétricas.

Chave Simétrica

É um tipo de chave simples, que é usada para a codificação e decodificação. Entre os algoritmos que usam essa chave, estão:

DES (Data Encryption Standard): Faz uso de chaves de 56 bits, que corresponde à aproximadamente 72 quatrilhões de combinações. Mesmo sendo um número absurdamente alto, em 1997, conseguiram quebrar esse algoritmo através do método de 'tentativa e erro', em um desafio na internet.

RC (Ron's Code ou Rivest Cipher): É um algoritmo muito utilizado em e-mails e usa chaves de 8 a 1024 bits, além de possuir várias versões que se diferem uma das outras pelo tamanho das chaves.

EAS (Advanced Encryption Standard): Hoje em dia é um dos melhores e mais populares algoritmo de criptografia existente. Voce pode definir o tamanho da chave como sendo de 128bits, 192bits ou 256bits.

IDEA (International Data Encryption Algorithm): É um algoritmo que usa chaves de 128 bits, parecido com o DES. Seu ponto forte é a fácil implementação de software.

As chaves simétricas não são totalmente seguras quando se trata de informações muito valiosas, principalmente pelo fato de que o emissor e o receptor têm que conhecer a mesma chave. Assim, a transmissão pode não ser segura e o conteúdo chegar a terceiros.

Chave Assimétrica

A chave assimétrica utiliza duas chaves: a privada e a pública. Elas se resumem da seguinte forma: a chave pública para codificar e a chave privada para decodificar, levando-se em consideração que a chave privada é secreta.

Entre os algoritmos utilizados, estão:

RSA (Rivest, Shamir and Adleman): É um dos algoritmos de chave assimétrica mais utilizados, em que dois números primos (aqueles que só podem ser divididos por 1 e por eles mesmos) são multiplicados para a obtenção de um terceiro valor. Para isso, é preciso fazer fatoração, que é descobrir os dois primeiros números a partir do terceiro, que é um cálculo trabalhoso. Assim, se números grandes forem utilizados, será praticamente impossível descobrir o código. A chave privada do RSA são os números que são multiplicados e a chave pública é o valor que será obtido.

ElGamal: Utiliza-se do 'logaritmo discreto', que é um problema matemático que o torna mais seguro. É bastante utilizado em assinaturas digitais.

Certificado Digital

O certificado digital pode ser considerado uma identidade digital na rede, que tem como alvo pessoas ou máquinas. É um arquivo que contendo dados de uma instituição/pessoa/equipamento, utilizado para comprovar a identidade dos mesmos. Esse arquivo pode ser armazenado em um computador ou em outras mídias.

Dados que identificam o dono ou a máquina, Nome da Autoridade Certificadora (AC), número de série e período de validade são algumas das principais informações encontradas em uma certificação digital.

Glossário

AC: Autoridade Certificadora

Adware: Do inglês Advertising Software. Software desenvolvido para apresentar propagandas.

Antivírus: Programa desenvolvido para detectar, prevenir e eliminar vírus de um computador.

Artefato: Qualquer informação que é deixada por um invasor em um sistema corrompido.

Assinatura digital: Código que é utilizado para verificar a identidade e integridade de uma mensagem.

Atacante: Pessoa responsável por um ataque, uma tentativa de acesso ou de uso não autorizado de um programa/computador.

Bluetooth: Tecnologia de radiofrequência de curto alcance, que é utilizada para transmissão de dados.

Cavalo de Troia: Tipo de vírus que que permite total acesso remoto à máquina após a infecção. É recebido normalmente recebido em cartões virtuais, álbuns de fotos, jogos, etc.

Certificado digital: É um documento 'virtual', que é assinado digitalmente e contém os dados que identificam uma pessoa ou instituição.

Código malicioso: Termo geral que diz respeito aos tipos de programa que executam ações maldosas.

Correção de segurança: Correção que tem o objetivo de eliminar falhas de segurança em um software ou sistema.

Criptografia: Ciência que tem como objetivo escrever mensagens em código. É usada para autentificar a identidade de usuários, transações bancárias, etc.

DDos: Distributed Denial of Service. Ataque de negação que ocorre quando um conjunto de computadores tenta tirar de operação o serviço de outros computadores, redes ou programas.

DNS: Domain Name System. É um tipo de serviço que faz a tradução de nomes de domínios para endereços IP e vice-versa.

DoS: Denial of Service. Negação de serviço.

E-commerce: Comércio eletrônico.

Endereço de IP: Endereço que indica o local de um computador, ou outro equipamento, em uma rede.

Engenharia social: É um método de ataque onde usando a persuasão para abusar da ingenuidade ou confiança do usuário, com o objetivo de obter informações pessoais.

Exploit: Programa malicioso feito para explorar a vulnerabilidade de um computador/software.

Firewall: Dispositivo utilizado para controlar o acesso nas redes de computadores.

Firewall pessoas: Dispositivo usado para proteger apenas um computador contra acessos não autorizados.

GnuPG: É um conjunto de programas grátis que oferece criptografia das seguintes chaves: única, pública e privada, com assinatura digital.

HTML( HyperText Markup Language): É um protocolo usado para transferência de páginas da Web entre o servidor e o cliente.

HTPPS: Especifica a utilidade de HTTP, através de um mecanismo de segurança.

IDS: Intrusion Detection System. Programa com a função de detectar atividades não autorizadas no computador.

Invasão: Ataque que é bem-sucedido e resulta no acesso de um computador.

Invasor: Pessoa que realiza a invasão.

Keylogger: Aplicativos que têm a finalidade de capturar o que é digitado, no teclado, pelo usuário.

Log: Registro de atividades que são geradas por programa.

Malware (Malicious software): Software malicioso. Código malicioso.

MMS: Multimedia Message Service. Tecnologia utilizada para transmissão de dados, em telefonia celular (Ex.: texto, imagem, áudio e vídeo).

Modem: Dispositivo usado para o envio e recebimento de dados através de linhas telefônicas.

Negação de serviço: Atividade em que o atacante utiliza-se de um computador para tirar outros de operação.

Password: Senha.

PGP (Pretty Good Privacy): Programa de implementação de criptografia de chave única, pública, privada e assinatura digital.

Phishing: Fraude que acontece através do envio de mensagens não solicitadas.

Proxy: Servidor que repassa dados do usuário à frente. O usuário conecta-se ao servidor proxy para requisitar um serviço para outro servidor.

Rede sem fio: É a rede que faz transmissão de dados por sinal de rádio.

Rootkit: É um conjunto de programas que escondem e asseguram um 'invasor' em um computador infectado.

Scam: Ações maliciosas que geralmente têm como objetivo obter vantagens de ordem financeira.

Scan/Scanner: Técnica para fazer varreduras em redes e computadores, com o intuito de encontrar vírus ou modificações não autorizadas.

Screenlogger: Forma avançada de keylogger.

Senha: Conjunto de caracteres utilizado para verificar a identidade de um usuário.

Site: Local na web nominado por um domínio, constituindo várias páginas de um hipertexto e que podem ter conteúdo variado.

SMS (Short Message Service): Tecnologia utilizada para enviar e receber mensagens curtas de texto.

Sniffer: Dispositivo usado com o objetivo de captura e armazenamento de dados que trafegam entre redes.

Spam: E-mails não solicitados, enviados em grande volume para uma lista pessoas.

Spammer: Indivíduo que envia o spam.

Spyware: Categoria de software que monitora atividades de um sistema e envia informações coletadas para terceiros, sem autorização.

SSH (Secure Shell): Protocolo para acesso a computador remoto através de criptografia, que permite ações como a execução de comandos e transferência de arquivos.

SSID (Service Set Identifier): Grupo de caracteres que identifica uma rede sem fio.

Trojan Horse: Cavalo de Troia.

UCE (Unsolicited Commercial Email): Termo que se refere aos e-mails comerciais que não são solicitados pelo usuário.

URL (Universal Resource Locator - Localizador Padrão de Recursos): É o endereço de um recurso disponível em uma rede.

Vírus: Frutos da criação de pequenos programas com objetivo de causar danos à máquina infectada. Eles podem apagar dados, capturar informações e alterar seu funcionamento normal.

Web bug: Pequena imagem que monitora o acesso de uma página da web ou de uma mensagem de e-mail.

Wi-Fi (Wireless Fidelity): Redes sem fio que utilizam os padrões 802.11.

WLAN (Wireless Local-Area Network): Tipo de rede que usa ondas de rádio de alta frequência em vez de utilizar cabos.

WPA: Protocolo de segurança para redes sem fio.

1. Segurança na Internet

![Segurança na Internet [Segurança na Internet]](https://cartilha.cert.br/images/situacoes/seguranca-na-internet.jpg)

A Internet já está presente no cotidiano de grande parte da população e, provavelmente para estas pessoas, seria muito difícil imaginar como seria a vida sem poder usufruir das diversas facilidades e oportunidades trazidas por esta tecnologia. Por meio da Internet você pode:

- encontrar antigos amigos, fazer novas amizades, encontrar pessoas que compartilham seus gostos e manter contato com amigos e familiares distantes;

- acessar sites de notícias e de esportes, participar de cursos à distância, pesquisar assuntos de interesse e tirar dúvidas em listas de discussão;

- efetuar serviços bancários, como transferências, pagamentos de contas e verificação de extratos;

- fazer compras em supermercados e em lojas de comércio eletrônico, pesquisar preços e verificar a opinião de outras pessoas sobre os produtos ou serviços ofertados por uma determinada loja;

- acessar sites dedicados a brincadeiras, passatempos e histórias em quadrinhos, além de grande variedade de jogos, para as mais diversas faixas etárias;

- enviar a sua declaração de Imposto de Renda, emitir boletim de ocorrência, consultar os pontos em sua carteira de habilitação e agendar a emissão de passaporte;

- consultar a programação das salas de cinema, verificar a agenda de espetáculos teatrais, exposições e shows e adquirir seus ingressos antecipadamente;

- consultar acervos de museus e sites dedicados à obra de grandes artistas, onde é possível conhecer a biografia e as técnicas empregadas por cada um.

Estes são apenas alguns exemplos de como você pode utilizar a Internet para facilitar e melhorar a sua vida. Aproveitar esses benefícios de forma segura, entretanto, requer que alguns cuidados sejam tomados e, para isto, é importante que você esteja informado dos riscos aos quais está exposto para que possa tomar as medidas preventivas necessárias. Alguns destes riscos são:

- Acesso a conteúdos impróprios ou ofensivos: ao navegar você pode se deparar com páginas que contenham pornografia, que atentem contra a honra ou que incitem o ódio e o racismo.

- Contato com pessoas mal-intencionadas: existem pessoas que se aproveitam da falsa sensação de anonimato da Internet para aplicar golpes, tentar se passar por outras pessoas e cometer crimes como, por exemplo, estelionato, pornografia infantil e sequestro.

- Furto de identidade: assim como você pode ter contato direto com impostores, também pode ocorrer de alguém tentar se passar por você e executar ações em seu nome, levando outras pessoas a acreditarem que estão se relacionando com você, e colocando em risco a sua imagem ou reputação.

- Furto e perda de dados: os dados presentes em seus equipamentos conectados à Internet podem ser furtados e apagados, pela ação de ladrões, atacantes e códigos maliciosos.

- Invasão de privacidade: a divulgação de informações pessoais pode comprometer a sua privacidade, de seus amigos e familiares e, mesmo que você restrinja o acesso, não há como controlar que elas não serão repassadas. Além disto, os sites costumam ter políticas próprias de privacidade e podem alterá-las sem aviso prévio, tornando público aquilo que antes era privado.

- Divulgação de boatos: as informações na Internet podem se propagar rapidamente e atingir um grande número de pessoas em curto período de tempo. Enquanto isto pode ser desejável em certos casos, também pode ser usado para a divulgação de informações falsas, que podem gerar pânico e prejudicar pessoas e empresas.

- Dificuldade de exclusão: aquilo que é divulgado na Internet nem sempre pode ser totalmente excluído ou ter o acesso controlado. Uma opinião dada em um momento de impulso pode ficar acessível por tempo indeterminado e pode, de alguma forma, ser usada contra você e acessada por diferentes pessoas, desde seus familiares até seus chefes.

- Dificuldade de detectar e expressar sentimentos: quando você se comunica via Internet não há como observar as expressões faciais ou o tom da voz das outras pessoas, assim como elas não podem observar você (a não ser que vocês estejam utilizando webcams e microfones). Isto pode dificultar a percepção do risco, gerar mal-entendido e interpretação dúbia.

- Dificuldade de manter sigilo: no seu dia a dia é possível ter uma conversa confidencial com alguém e tomar cuidados para que ninguém mais tenha acesso ao que está sendo dito. Na Internet, caso não sejam tomados os devidos cuidados, as informações podem trafegar ou ficar armazenadas de forma que outras pessoas tenham acesso ao conteúdo.

- Uso excessivo: o uso desmedido da Internet, assim como de outras tecnologias, pode colocar em risco a sua saúde física, diminuir a sua produtividade e afetar a sua vida social ou profissional.

- Plágio e violação de direitos autorais: a cópia, alteração ou distribuição não autorizada de conteúdos e materiais protegidos pode contrariar a lei de direitos autorais e resultar em problemas jurídicos e em perdas financeiras.

Outro grande risco relacionado ao uso da Internet é o de você achar que não corre riscos, pois supõe que ninguém tem interesse em utilizar o seu computador1 ou que, entre os diversos computadores conectados à Internet, o seu dificilmente será localizado. É justamente este tipo de pensamento que é explorado pelos atacantes, pois, ao se sentir seguro, você pode achar que não precisa se prevenir.

Esta ilusão, infelizmente, costuma terminar quando os primeiros problemas começam a acontecer. Muitas vezes os atacantes estão interessados em conseguir acesso a grandes quantidades de computadores, independente de quais são, e para isto, podem efetuar varreduras na rede e localizar grande parte dos computadores conectados à Internet, inclusive o seu.

Um problema de segurança em seu computador pode torná-lo indisponível e colocar em risco a confidencialidade e a integridade dos dados nele armazenados. Além disto, ao ser comprometido, seu computador pode ser usado para a prática de atividades maliciosas como, por exemplo, servir de repositório para dados fraudulentos, lançar ataques contra outros computadores (e assim esconder a real identidade e localização do atacante), propagar códigos maliciosos e disseminar spam.

Os principais riscos relacionados ao uso da Internet são detalhados nos Capítulos: Golpes na Internet, Ataques na Internet, Códigos Maliciosos (Malware), Spam e Outros riscos.

O primeiro passo para se prevenir dos riscos relacionados ao uso da Internet é estar ciente de que ela não tem nada de "virtual". Tudo o que ocorre ou é realizado por meio da Internet é real: os dados são reais e as empresas e pessoas com quem você interage são as mesmas que estão fora dela. Desta forma, os riscos aos quais você está exposto ao usá-la são os mesmos presentes no seu dia a dia e os golpes que são aplicados por meio dela são similares àqueles que ocorrem na rua ou por telefone.

É preciso, portanto, que você leve para a Internet os mesmos cuidados e as mesmas preocupações que você tem no seu dia a dia, como por exemplo: visitar apenas lojas confiáveis, não deixar públicos dados sensíveis, ficar atento quando "for ao banco" ou "fizer compras", não passar informações a estranhos, não deixar a porta da sua casa aberta, etc.

Para tentar reduzir os riscos e se proteger é importante que você adote uma postura preventiva e que a atenção com a segurança seja um hábito incorporado à sua rotina, independente de questões como local, tecnologia ou meio utilizado. Para ajudá-lo nisto, há diversos mecanismos de segurança que você pode usar e que são detalhados nos Capítulos: Mecanismos de segurança, Contas e senhas e Criptografia.

Outros cuidados, relativos ao uso da Internet, como aqueles que você deve tomar para manter a sua privacidade e ao utilizar redes e dispositivos móveis, são detalhados nos demais Capítulos: Uso seguro da Internet, Privacidade, Segurança de computadores, Segurança de redes e Segurança em dispositivos móveis.

Segurança na Internet

Introdução

A Internet é uma rede que proporciona diversas experiências positivas. Pesquisas temáticas, compras on line, trocas de mensagens, pagamentos de contas e acesso a muita informação são os pontos positivos da web.

Porém, neste mundo virtual, algumas medidas básicas são necessárias:

- Nunca abra arquivos anexados a e-mails de pessoas ou empresas desconhecidas. E, mesmo que o remetente seja conhecido, passe um bom antivírus antes de abrir o arquivo;

- Mantenha em seu computador um bom antivírus, sempre atualizado;

- Deixe o firewall do Windows sempre ativado;

- Faça sempre as atualizações necessárias do seu sistema operacional;

- Nunca instale programas piratas em seu computador, eles podem trazer vírus ou outros programas perigosos;

- Não abra disquetes ou CDs de outras pessoas sem antes passar o antivírus;

- Não coloque dados pessoais (endereço, nome completo, escola onde estuda, etc.) em sites de relacionamentos como, por exemplo, o Orkut;

- Siga sempre as orientações de seu banco para acessar sua conta pela Internet;

- Não digite senhas e dados pessoais em computadores públicos (lan houses, empresas, etc);

- Não crie senhas com datas de aniversários, sequências numéricas fáceis ou nome de pessoas. Uma sugestão é criar senhas intercalando letras e números;

- Cuidado ao utilizar o cartão de crédito em compras on line. Tenha certeza que a loja virtual é segura;

- Não clique em links mostrados por e-mails desconhecidos. Eles costumam instalar vírus ou cavalos-de-troia (programas que roubam dados do computador);

- Não divulgue dados pessoais (endereços, números de documentos, etc.) em redes sociais (Orkut, Facebook, Twitter, etc.).

Você sabia?

- É comemorado em 9 de fevereiro o Dia Internacional da Internet Segura.

Segurança da Informação

Após o crescimento do uso de sistemas de informação, comércio eletrônico e tecnologia digital as empresas se viram obrigadas a pensar na segurança de suas informações para evitar ameaças e golpes. Assim, a segurança da informaçãosurgiu para reduzir possíveis ataques aos sistemas empresariais e domésticos. Resumindo, a segurança da informação é uma maneira de proteger os sistemas de informação contra diversos ataques, ou seja, mantendo documentações e arquivos.

Princípios Básicos da Segurança da Informação

Disponibilidade

É a garantia de que os sistemas e as informações de um computador estarão disponíveis quando necessário.

Confidenciabilidade

É a capacidade de controlar quem vê as informações e sob quais condições. Assegurar que a informação só será acessível por pessoas explicitamente autorizadas.

Autenticidade

Permite a verificação da identidade de uma pessoa ou agente externo de um sistema. É a confirmação exata de uma informação.

Integridade

Princípio em que as informações e dados serão guardados em sua forma original evitando possíveis alterações realizadas por terceiros.

Auditoria

É a possibilidade de rastrear os diversos passos que o processo realizou ou que uma informação foi submetida, identificando os participantes, locais e horários de cada etapa. Exame do histórico dos eventos dentro de um sistema para determinar quando e onde ocorreu violação de segurança.

Privacidade

Capacidade de controlar quem viu certas informações e quem realizou determinado processo para saber quem participou, o local e o horário.

Legalidade

É a garantia de legalidade de uma informação de acordo com a legislação vigente.

Não Repúdio

Não há como "dizer não" sobre um sistema que foi alterado ou sobre um dado recebido.

Ameaças

Uma ameaça acontece quando há uma ação sobre uma pessoa ou sobre um processo utilizando uma determinada fraqueza e causa um problema ou consequência. Sendo assim, são caracterizados como divulgação ruim, usurpação, decepção e rompimento. As ameaças podem ter origem natural, quando surgem de eventos da natureza, como terremotos ou enchentes; podem ser involuntárias, como falta de energia ou erros causados por pessoas desconhecidas; ou se tratam de ameaças voluntárias em que hackers e bandidos acessam os computadores no intuito de disseminar vírus e causar danos.

Tipos de Ameaça

Ameaça Inteligente: Situação em que seu adversário possui capacidade técnica e operacional para fazer uso de algo vulnerável no sistema;

Ameaça de Análise: Após uma análise poderão descobrir as possíveis consequências da ameaça a um sistema.

Principais Ameaças ao Sistema de Informação: incêndio, problemas na eletricidade, erros no hardware e software, alterações em programas, furto de dados, invasão ao terminal de acesso, dificuldades de telecomunicação, etc.

Ataques

Um ataque pode ser decorrente de um furto a um sistema de segurança no intuito de invadir sistemas e serviços. Ele pode ser dividido em ativo, passivo e destrutivo;o ativo muda os dados, o passivo libera os dados e o destrutivo proíbe qualquer acesso aos dados. Para que um ataque seja considerado bem sucedido o sistema atacado deve estar vulnerável.

Tipos de Ataque

Cavalo de Troia

O cavalo de troia ou trojan horse, é um programa disfarçado que executa alguma tarefa maligna. Um exemplo:o usuário roda um jogo que conseguiu na Internet. O jogo secretamente instala o cavalo de troia, que abre uma porta TCP do micro para invasão. Alguns trojans populares são NetBus, Back Orifice e SubSeven. Há também cavalo de troia dedicado a roubar senhas e outros dados sigilosos.

Quebra de Senha

O quebrador, ou cracker, de senha é um programa usado pelo hacker para descobrir uma senha do sistema. O método mais comum consiste em testar sucessivamente as palavras de um dicionário até encontrar a senha correta.

Denial Of Service (DOS)

Ataque que consiste em sobrecarregar um servidor com uma quantidade excessiva de solicitações de serviços. Há muitas variantes, como os ataques distribuídos de negação de serviço (DDoS). Nessa variante, o agressor invade muitos computadores e instala neles um software zumbi, como o Tribal Flood Network ou o Trinoo. Quando recebem a ordem para iniciar o ataque, os zumbis bombardeiam o servidor-alvo, tirando-o do ar.

Mail Bomb

É a técnica de inundar um computador com mensagens eletrônicas. Em geral, o agressor usa um script para gerar um fluxo contínuo de mensagens e abarrotar a caixa postal de alguém. A sobrecarga tende a provocar negação de serviço no servidor de e-mail.

Phreaking

É o uso indevido de linhas telefônicas, fixas ou celulares. Conforme as companhias telefônicas foram reforçando a segurança, as técnicas tornaram-se mais complexas. Hoje, o phreaking é uma atividade elaborada, que poucos hackers dominam.

Scanners de Portas

Os scanners de portas são programas que buscam portas TCP abertas por onde pode ser feita uma invasão. Para que a varredura não seja percebida pela vítima, alguns scanners testam as portas de um computador durante muitos dias, em horários aleatórios.

Smurf

O Smurf é outro tipo de ataque de negação de serviço. O agressor envia uma rápida seqüência de solicitações de Ping (um teste para verificar se um servidor da Internet está acessível) para um endereço de broadcast. Usando spoofing, o cracker faz com que o servidor de broadcast encaminhe as respostas não para o seu endereço, mas para o da vítima. Assim, o computador-alvo é inundado pelo Ping.

Sniffing

O sniffer é um programa ou dispositivo que analisa o tráfego da rede. Sniffers são úteis para gerenciamento de redes. Mas nas mãos de hackers, permitem roubar senhas e outras informações sigilosas.

Spoofing

É a técnica de se fazer passar por outro computador da rede para conseguir acesso a um sistema. Há muitas variantes, como o spoofing de IP. Para executá-lo, o invasor usa um programa que altera o cabeçalho dos pacotes IP de modo que pareçam estar vindo de outra máquina.

Scamming

Técnica que visa roubar senhas e números de contas de clientes bancários enviando um e-mail falso oferecendo um serviço na página do banco.

Controles de Segurança

Autenticar e Autorizar

Autorizar um usuário é conceder ou negar acesso ao sistema utilizando controles de acesso no intuito de criar perfis de acesso. Com esses perfis é possível definir que tarefa será realizada por determinada pessoa. Autenticar é a comprovação de que uma pessoa que está acessando o sistema é quem ela diz ser. Ela é importante, pois limita o controle de acesso e autoriza somente determinadas pessoas o acesso a uma informação.

Processo de Autenticação

Identificação positiva: quando o usuário possui alguma informação em relação ao processo, como acontece quando ele possui uma senha de acesso.

Identificação proprietária: o usuário tem algum material para utilizar durante a etapa de identificação como um cartão.

Identificação Biométrica: casos em que o usuário se identifica utilizando alguma parte do corpo como a mão ou impressão digital.

Prevenção de Riscos e Códigos Maliciosos (Malware)

Contas e Senhas

Elabore sempre uma senha que contenha pelo menos oito caracteres, compostos de letras, números e símbolos e jamais utilize como senha seu nome, sobrenomes, números de documentos, placas de carros, números de telefones, datas que possam ser relacionadas com você ou palavras que façam parte de dicionários.

Utilize uma senha diferente para cada serviço e altere com frequência. Além disso, crie tantos usuários com privilégios normais, quantas forem as pessoas que utilizam seu computador.

Vírus

- Instale e mantenha atualizado um bom programa antivírus e atualize as assinaturas do antivírus, de preferência diariamente;

- Configure o antivírus para verificar os arquivos obtidos pela Internet, discos rígidos (HDs) e unidades removíveis, como CDs, DVDs e pen drives;

- Desabilite no seu programa leitor de e-mails auto-execução de arquivos anexados às mensagens;

- Não execute ou abra arquivos recebidos por e-mail ou por outras fontes, mesmo que venham de pessoas conhecidas. Caso seja necessário abrir o arquivo, certifique-se que ele foi analisado pelo programa antivírus;

- Utilize na elaboração de documentos formatos menos suscetíveis à propagação de vírus, tais como RTF, PDF ou PostScript;

- Não utilize, no caso de arquivos comprimidos, o formato executável. Utilize o próprio formato compactado, como por exemplo Zip ou Gzip.

Worms, Bots e Botnets

- Siga todas as recomendações para prevenção contra vírus;

- Mantenha o sistema operacional e demais softwares sempre atualizados;

- Aplique todas as correções de segurança (patches) disponibilizadas pelos fabricantes, para corrigir eventuais vulnerabilidades existentes nos Softwares utilizados;

- Instale um firewall pessoal, que em alguns casos pode evitar que uma vulnerabilidade existente seja explorada ou que um worm ou bot se propague.

Incidente de Segurança e Uso Abusivo na Rede

O incidente de segurança está relacionado a qualquer problema confirmado ou não e tem relação com redes de computadoresou sistemas de computação. Pode ser caracterizado por tentativas de acesso aos dados de um sistema, acessos não autorizados, mudanças no sistema sem prévia autorização ou sem conhecimento da execução, etc.

O uso abusivo na rede é um conceito mais difícil de ser definido, mas possui características específicas como envio de spams e correntes, distribuição de documentação protegida por direito autoral, uso indevido da internet para ameaçar e difamar pessoas, ataques a outros computadores, etc.

Registros de Eventos (logs)

Os logs são registros de tarefas realizados com programas de computador e geralmente são detectados por firewalls. Os logs podem ser acusados no momento em que uma pessoa tenta entrar em um computador e é impedido pelo firewall. Verifique sempre os logs do firewall pessoal e de IDSs que estejam instalados no computador e confira se não é um falso positivo, antes de notificar um incidente.

Notificações de Incidentes

Muitas vezes um computador é atacado por um programa ou pessoa mal intencionada. Caso seja um ataque proveniente de um computador, avise aos responsáveis pela máquina para que sejam tomadas medidas necessárias. No entanto, caso esse ataque venha de uma pessoa que invadiu seu sistema com um computador é importante avisá-lo de tal atitude para que tome as medidas cabíveis.

Incluia logs completos com data, horário, time tone (fuso horário), endereço IP de origem, portas envolvidas, protocolo utilizado e qualquer outra informação que tenha feito parte da identificação do incidente. Além disso, envie a notificação para os contatos da rede e para os grupos de segurança das redes envolvidas; manter cert@cert.br na cópia das mensagens.

A internet já faz parte do cotidiano da maioria das pessoas e atualmente elas não se imaginam sem ela. Os sites são usados para trabalhos escolares, conhecer pessoas, realizar pagamentos, publicar documentos e fotos, estudar, ouvir música, assistir vídeos, dentre outros.

No entanto, ela também possui muitos perigos, pois qualquer um está sujeito a sofrer ataques de hackers ou ter seu computador invadido por vírus ao acessar emails e documentos mal-intencionados. É necessário que as pessoas saibam os riscos e estabeleçam medidas de segurança na internet.

Os principais riscos na internet são:

Acesso de conteúdos indevidos e ofensivos: sites que contenham imagens relacionadas a pornografia, pedofilia e fotos que alimentem ódio a determinada raça ou população;

Contato com pessoas ruins: sequestros, furtos e estelionatos são apenas alguns dos golpes que podem ser aplicados na internet e os golpistas aproveitam o anônimato da internet para cometer esses crimes;

Roubo de Identidade: pessoas mal-intencionadas podem utilizar sua identidade para aplicar golpes causando sérios problemas a seu nome e reputação;

Roubo e perda de dados: com códigos e ações na internet, diversas pessoas podem roubar ou apagar dados do seu computador;

Phishing: fraude na qual uma pessoa tenta roubar dados de um usuário utilizando engenharia social e mensagens eletrônicas. Eles podem fazer páginas falsas de redes sociais, bancos e lojas de venda eletrônica;

Invasão de Privacidade: seus dados, documentos e fotos muitas vezes podem ser acessados com apenas um clique na internet. Muitas redes sociais possuem condições de privacidade específicas e é importante estar atento a tudo que é compartilhado em seu perfil.

Problemas para Excluir Dados: um dado inserido na internet as vezes não pode ser apagado ou pode ter sido repassado antes da exclusão. Sendo assim, o que foi dito poderá ser acessado por pessoas do seu meio social.

Plágio e Direitos Autorais: muitos conteúdos e arquivos na internet são roubados causando transtornos para milhares de usuários. O autor do plágio pode ser processado e terá que responder judicialmente.

Engenharia Social: ações realizadas acessando dados sigilosos de empresas ou utilizando sistemas para enganar pessoas aplicando golpes.

Browsers

Mantenha seu browser sempre atualizado e desative a execução de programas Java na configuração, a menos que seja estritamente necessário. Além disso, desative a execução de JavaScripts antes de entrar em uma página desconhecida. Outra maneira de manter a segurança do seu computador ao acessar um browser é permitir que os programas ActiveX sejam executados em seu computador apenas quando vierem de sites conhecidos e confiáveis.

Tenha maior controle sobre o uso de cookies e caso você queira ter maior privacidade ao navegar na Internet, bloqueie pop-up windows e permita apenas para sites conhecidos e confiáveis ou onde forem realmente necessárias. Certifique-se da procedência do site e da utilização de conexões seguras ao realizar transações via Web (bancos, compras coletivas, etc).

Protegendo seus e-mails

- Mantenha seu programa leitor de e-mails sempre atualizado;

- Não clique em links no conteúdo do e-mail. Se você realmente quiser acessar àquela página, digite o endereço diretamente no seu browser;

- Desligue as opções que permitem abrir ou executar automaticamente arquivos ou programas anexados às mensagens;

- Não abra arquivos ou execute programas anexados aos e-mails. sem antes verificá-los com um antivírus;

- Desconfie sempre dos arquivos anexados à mensagem, mesmo que tenham sido enviados por pessoas ou instituições conhecidas. O endereço do remetente pode ter sido forjado e o arquivo anexo pode ser, por exemplo, um vírus ou um cavalo de tróia;

- Faça download de programas diretamente do site do fabricante;

- Somente acesse sites de instituições financeiras e de comércio eletrônico digitando o endereço diretamente no seu browser, nunca clicando em um link existente em uma página ou em um e-mail.

Programa de Bate Papo

- Mantenha seu programa de troca de mensagens sempre atualizado;

- Não aceite arquivos de pessoas desconhecidas, principalmente programas de computadores;

- Evite fornecer muita informação, principalmente para pessoas que você acabou de conhecer e não libere informações sensíveis, tais como senhas ou números de cartões de crédito;

- Configure o programa para ocultar o seu endereço IP.

Programas de Distribuição de Arquivos e Compartilhamento

Mantenha seu programa de distribuição de arquivos sempre atualizado e bem configurado e certifique-se que os arquivos obtidos ou distribuídos são livres, ou seja, não violam as leis de direitos autorais. Tenha um bom antivírus e estabeleça senhas para os compartilhamentos, caso seja estritamente necessário compartilhar recursos do seu computador.

Faça Cópias de Segurança (Backup): Procure sempre fazer cópias dos dados do computador regularmente e criptografe dados sensíveis. Armazene as cópias em local acondicionado, de acesso restrito e com segurança física e considere a necessidade de armazenar as cópias em um local diferente daquele onde está o computador.

Fraudes na Internet

A fraude ocorre quando uma pessoa tenta enganar a outra a fim de obter dados sigilosos e pessoais para ser usado em benefício próprio. É importante que todos os usuários tomem as seguintes precauções: não forneça dados pessoais, números de cartões e senhas através de contato telefônico; fique atento a e-mails ou telefonemas solicitando informações pessoais; não acesse sites ou seguir links recebidos por e-mail e sempre que houver dúvida sobre a real identidade do autor de uma mensagem ou ligação telefônica, entrar em contato com a instituição, provedor ou empresa para verificar a veracidade dos fatos.

Transações Bancárias ou Comerciais

- Siga todas as recomendações sobre utilização do programa leitor de e-mails e do browser de maneira segura;

- Fique atento e prevena-se dos ataques de engenharia social;

- Realize transações somente em sites de instituições que você considere confiáveis;

- Procure sempre digitar em seu browser o endereço desejado. Não utilize links em páginas de terceiros ou recebidos por e-mail;

- Certifique-se de que o endereço apresentado em seu browser corresponde ao site que você realmente quer acessar antes de realizar qualquer ação;

- Certifique-se que o site faça uso de conexão segura (ou seja, que os dados transmitidos entre seu browser e o site serão criptografados).

- Antes de aceitar um novo certificado verifique junto à instituição que mantém o site sobre sua emissão e quais são os dados nele contidos. Então verifique o certificado do site antes de iniciar qualquer transação para assegurar-se que ele foi emitido para a instituição que se deseja acessar e está dentro do prazo de validade;

- Não acesse sites de comércio eletrônico ou lnternet Banking através de computadores de terceiros;

- Desligue sua Webcam (caso você possua alguma) ao acessar um site de comércio eletrônico ou Internet banking.

"Boatos" na Internet

Um boato é um conteúdo divulgado na internet que é falso e que muitas vezes se trata de uma tentativa de golpe. Eles podem causar diversos problemas como prejudicar uma pessoa ou empresa, aumentar a quantidade de emails de um determinado lugar, reduzir a credibilidade de uma empresa ou espalhar vírus pela internet.

As principais características dos boatos são: a afirmação de que aquilo não é um boato, possui erros de ortografia, afirma que se aquilo não for lido algo grave poderá ocorrer (como as conhecidas "correntes"), foi enviado para diversas pessoas e garante retorno financeiro para quem lê.

Dicas para prevenção de boatos:-Verifique sempre a procedência da mensagem e se o fato sendo descrito é verídico;

-Verifique em sites especializados e em publicações da área se o e-mail recebido já não está catalogado como um boato.

-Verifique em sites especializados e em publicações da área se o e-mail recebido já não está catalogado como um boato.

Privacidade na Internet

Dados pessoais sites, Blogs e Sites de Relacionamento

- Evite disponibilizar seus dados pessoais ou de familiares e amigos (e-mail, telefone, endereço, data de aniversário, etc);

- Procure não repassar dados sobre o seu computador ou softwares que utiliza;

- Evite fornecer informações do seu cotidiano (como, por exemplo, hora que saiu e voltou para casa, data de uma viagem programada, horário que foi ao caixa eletrônico, etc);

- Nunca forneça informações sensíveis (como senhas e números de cartão de crédito), a menos que esteja sendo realizada uma transação (comercial ou financeira) e se tenha certeza da idoneidade da instituição que mantém o site.

Dados armazenados em um disco rígido

Criptografe todos os dados sensíveis, principalmente se for um notebook e sobrescreva os dados do disco rígido antes de vender ou se desfazer do seu computador usado.

Telefones celulares, PDAs e outros aparelhos com bluetooth

- Mantenha o bluetooth do seu aparelho desabilitado e somente faça isso quando for necessário;

- Fique atento às notícias, principalmente àquelas sobre segurança, veiculadas no site do fabricante do seu aparelho;

- Aplique todas as correções de segurança (patches) que forem disponibilizadas pelo fabricante do seu aparelho, para evitar que possua vulnerabilidades;

- Caso você tenha comprado uma aparelho usado, restaurar as opções de fábrica.

Nenhum comentário:

Postar um comentário